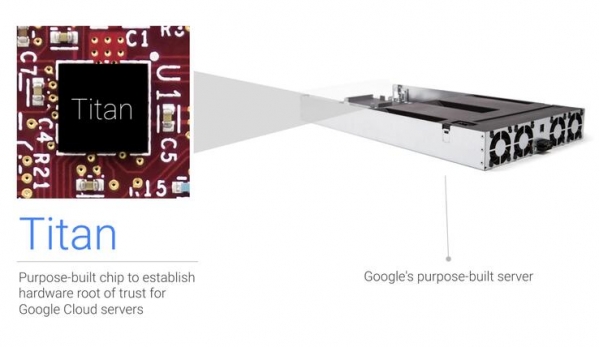

谷歌开放Titan安全功能:Titan芯片可以减少硬件后门出现的机会 原创

至顶网服务器频道 08月28日 新闻消息:谷歌曾在公布微型Titan芯片消息时表示,计划利用Titan处理器给每个谷歌云里的服务器提供一个身份。

现在谷歌给出了一个更详细的说明,还描述了Titan作为"硬件信任根证书"的具体做法,进而确保每台机器的固件都可以安全地在数据中心里载入和提供其他加密功能。

据了解,Titan芯片的作用是阻止一些诸如政府间谍拦截硬件植入固件后门一类的攻击。攻击者也可以利用固件漏洞绕过操作系统的防御及安装可一些即便重装操作系统也不能移除的木马后门(Rootkit)。

谷歌云平台工程师在博文中称,"在本部设计的Titan硬件逻辑可望减少硬件后门的机会。"

Titan含"安全应用处理器、密码协处理器、硬件随机数发生器、精密的密钥架构、嵌入式静态RAM(SRAM)、嵌入式闪存和只读存储器模块"。在服务器开机后,Titan芯片就会扫描CPU和其他组件并监视"引导固件的每个字节",进而运行只读存储器里的代码。Titan芯片还会检查固件是否被篡改过。

Titan的引导内存使用公钥加密(PKI)机制,在加载自己的固件时会对其进行验证,然后利用PKI再验证主机系统固件。 谷歌的验证启动固件然后对机器进行配置并载入引导加载程序和操作系统。

据谷歌介绍,上述的各项检查比安全启动(Secure Boot)做的检查更进了一步,安全启动会在机器启动时验证固件,也可以修复Titan和识别启动时运行的第一个字节的代码。

谷歌还详细介绍了Titan如何为每台机器提供加密身份,这在有必要修复Titan固件时有用处。

谷歌表示,"Titan的芯片制造流程为每个芯片生成了一些独特的密钥资料,并将这些密钥资料及来源信息一起都存在注册表数据库里。数据库的内容是经过密钥保护的,而所用的密钥则保存在基于脱机Quorum Titan认证中心(CA)里。(Quorum协议指操作要在得到Vr个服务器或Vw个进程同意才能进行。)

“独立的Titan可以生成针对Titan CA生成证书签名请求(CSR),而Titan CA则可以在Titan身份管理员基于Quorum指导利用注册表数据库中的信息在发布身份证书前验证CSR的真实性。”

该认证系统允许谷歌的后端系统向启用了Titan的机器配置密钥,并可以签署审核日志,审核日志因此可以显示是否被篡改过,即便是具有超级用户权限的恶意内部人员篡改审核日志也会显示出来。

好文章,需要你的鼓励

非洲电信基础设施巨头数字化转型实战访谈

Helios Towers供应链总监Dawn McCarroll在采访中分享了公司的数字化转型经验。作为一家在非洲和中东地区运营近15000个移动通信塔站的公司,Helios正通过SAP S/4Hana系统升级、AI技术应用和精益六西格玛方法论来优化供应链管理。McCarroll特别强调了公司Impact 2030战略中的数字包容性目标,计划在未来五年内培训60%的合作伙伴员工掌握精益六西格玛原则,并利用大数据和AI技术实现端到端的供应链集成。

德国机构首创免训练人脸质量评估技术:Vision Transformer也能当“质检员“

德国弗劳恩霍夫研究院提出ViTNT-FIQA人脸质量评估新方法,无需训练即可评估图像质量。该方法基于Vision Transformer层间特征稳定性原理,通过测量图像块在相邻层级间的变化幅度判断质量。在八个国际数据集上的实验显示其性能可媲美现有最先进方法,且计算效率更高,为人脸识别系统提供了即插即用的质量控制解决方案,有望广泛应用于安防监控和身份认证等领域。

n8n 供应链攻击利用社区节点窃取 OAuth 令牌

威胁行为者在npm注册表上传8个恶意包,伪装成n8n工作流自动化平台的集成组件来窃取开发者OAuth凭据。其中一个名为"n8n-nodes-hfgjf-irtuinvcm-lasdqewriit"的包模仿Google Ads集成,诱导用户在看似合法的表单中关联广告账户,然后将凭据传输到攻击者控制的服务器。这种攻击利用了工作流自动化平台作为集中凭据库的特点,能够获取多个服务的OAuth令牌和API密钥。

临床AI大模型的人格面具:布朗大学揭示医疗角色扮演的双刃剑效应

布朗大学联合图宾根大学的研究团队通过系统实验发现,AI医疗助手的角色设定会产生显著的情境依赖效应:医疗专业角色在急诊场景下表现卓越,准确率提升20%,但在普通医疗咨询中反而表现更差。研究揭示了AI角色扮演的"双刃剑"特性,强调需要根据具体应用场景精心设计AI身份,而非简单假设"更专业等于更安全",为AI医疗系统的安全部署提供了重要指导。