Check Point:全球物联网攻击激增,预防策略势在必行

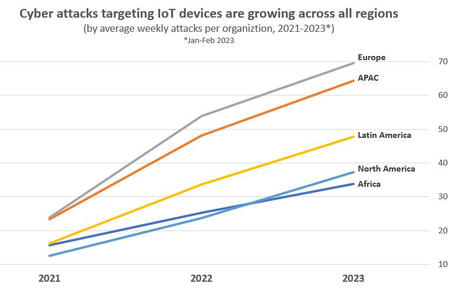

这些遭到攻击的物联网设备包括各种常见的物联网设备,例如路由器、IP 摄像头、DVR(数字视频录像机)、NVR(网络视频录像机)、打印机等。扬声器和 IP 摄像头等物联网设备在远程办公和学习环境中越来越常见,为网络犯罪分子提供了大量可乘之机。

如何拥有企业数字化安全的好CP

黑产和黑社会到底还有啥区别?这是采访完Check Point 中国区技术总监王跃霖,与Check Point大中华区Harmony产品经理王励杰后产生的第一个直观印象。

Check Point CloudGuard 助力SE2实现安全状态管理功能自动化

近日, SE2 公司技术经理 Saul Schwartz 复盘了与Check Point的合作历程,同时分享了该公司如何通过Check Point CloudGuard实现自动化管理从而保证云端核心数据安全。

Check Point: 企业部署零信任网络(ZTNA)的核心要素

Gartner(R) 将 ZTNA 定义为“可创建基于身份和基于上下文的逻辑访问边界的产品和服务。代理在验证特定参与者的身份、上下文和策略遵从性后方可允许访问,并能够最大限度地减少在网络中其他位置的横向移动。”

Check Point:通过网络安全防止中小型企业 (SMB) 成为供应链攻击薄弱环节

攻击者之所以会关注中小型企业,是因为他们在供应链中发挥着重要作用。通过利用网络钓鱼等策略,网络犯罪分子可以通过中小企业的网络对整个供应链网络发起恶意软件攻击、窃取数据和凭证或挑起勒索软件攻击。

Check Point被MITRE Engenuity ATT&CK评估为端点安全领导者

今年,MITRE Engenuity 测试了厂商检测 Wizard Spider(旨在索取赎金的犯罪集团)和 Sandworm所采用的攻击技术。选择这两个攻击者出于几个方面的考虑:复杂性、与市场的相关性以及 MITRE Engenuity 的工作人员能否有效地模仿攻击者。

Check Point:为何移动设备频遭黑手?

正如Check Point《2022 年安全报告》所述,2021 年第四季度,企业网络每周遭受的网络攻击次数达到了峰值,每个机构平均遭遇 900 次攻击。从 2020 年开始,全年每周攻击次数激增了 50%。这与网络犯罪分子将目标转向不断扩展的移动生态系统关联十分密切。

Check Point 软件技术有限公司重新定义企业安全远程访问

收购无客户端安全远程访问云技术,将其集成到 Check Point Infinity 架构中,以打造市场上最简单、最安全的企业远程访问解决方案

Check Point 软件技术面向中国企业扩展 SandBlast 网络云基础设施

得益于 Check Point 在中国建立的本地云基础设施,客户现在可以尽享全球最强大的云网络威胁防护,同时满足本地合规性标准

2020年上半年网络攻击趋势报告:疫情导致网络攻击增加

《网络攻击趋势:2020 年上半年报告》揭示了犯罪分子如何利用疫情主题发起针对所有部门的攻击,并重点强调了国家级网络活动的激增

Check Point 软件通过一整套 Quantum 安全网关 扩展了 Infinity 架构,旨在提供无与伦比的企业安全保护

Quantum 安全网关采用 SandBlast 网络零日保护技术,可针对第五代网络威胁为从分支机构到数据中心在内的各种 IT 环境提供超高可扩展性的即购即用式高能效防护

Check Point SandBlast Agent 在 2020 年高级端点防护测试中赢得 NSS 实验室“AA”评级

这是自 2010 年以来,该解决方案在 NSS 实验室 Check Point 小组测试中第 21 次赢得高评级